پرسشهای متداولی که در مورد راه اندازی و تنظیم Linksys WRT160N WRT310N WRT320N WRT610N

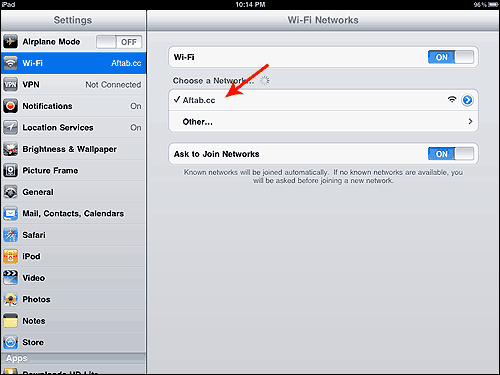

پرسشهای متداولی که در مورد راه اندازی و تنظیم محصولات Linksys از طرف کاربران آنها تا کنون عنوان گردیده و پاسخ آ نها بر اساس مدل دستگاه به شرح زیر آمده است.

Linksys WRT160N WRT310N WRT320N WRT610N

l1 - طریقه نصب دستگاه وانجام تنظیمات لازم جهت راه اندازی دستگاه چیست؟

جهت اطلاع از طریقه نصب دستگاه و انجام تنظیمات لازم، راهنمای فارسی نصب دستگاه را از روی سایت download کنید.

2 - آدرس IPپیش فرض دستگاه چیست؟

192.168.1.1

3 - در حالت تنظیمات پیش فرض Username و Password دستگاه چیست؟

Username: admin

Password: admin

ادامه مطلب

پرسشهای متداولی که در مورد راه اندازی و تنظیم WAG54G2

پرسشهای متداولی که در مورد راه اندازی و تنظیم محصولات Linksys از طرف کاربران آنها تا کنون عنوان گردیده و پاسخ آ نها بر اساس مدل دستگاه به شرح زیر آمده است.

Linksys WAG54G2

1 - طریقه نصب دستگاه وانجام تنظیمات لازم جهت راه اندازی دستگاه چیست؟

جهت اطلاع از طریقه نصب دستگاه و انجام تنظیمات لازم راهنمای فارسی نصب دستگاه را از روی سایت download کنید.

2 - آدرس IPپیش فرض دستگاه چیست؟

Username: admin

Password: admin

3 - چگونه می توان IP کامپیوتر را پیدا کرد و آن را تغییر داد؟

Start→ Control Panel → Network Connection

روی Local Area Network کلیک راست می کنید

General → Internet Protocol (TCP/IP) → Properties

می توانید IP address, Subnet mask, Default Gateway وDNS address را مشاهده نموده و تنظیم کنید.

ادامه مطلب

پرسشهای متداولی که در مورد راه اندازی و تنظیم Linksys WAP54G

پرسشهای متداولی که در مورد راه اندازی و تنظیم محصولات Linksys از طرف کاربران آنها تا کنون عنوان گردیده و پاسخ آ نها بر اساس مدل دستگاه به شرح زیر آمده است.

Linksys WAP54G

1 - طریقه نصب دستگاه وانجام تنظیمات لازم جهت راه اندازی دستگاه چیست؟

جهت اطلاع از طریقه نصب دستگاه و انجام تنظیمات لازم، راهنمای فارسی نصب دستگاه را از روی سایت download کنید.

2 - آدرس IP پیش فرض دستگاه چیست؟

192.168.1.245

3 - در حالت تنظیمات پیش فرض Username و Password دستگاه چیست؟

نداردUsername:

Password: admin

ادامه مطلب

پرسشهای متداولی که در مورد راه اندازی و تنظیم مودم :Linksys WAG160N WAG54G2

پرسشهای متداولی که در مورد راه اندازی و تنظیم محصولات Linksys از طرف کاربران آنها تا کنون عنوان گردیده و پاسخ آ نها بر اساس مدل دستگاه به شرح زیر آمده است.

مودم :

WAG160N

WAG54G2

1 - طریقه نصب دستگاه وانجام تنظیمات لازم جهت راه اندازی دستگاه چیست؟

جهت اطلاع از طریقه نصب دستگاه و انجام تنظیمات لازم راهنمای فارسی نصب دستگاه را از روی سایت Download کنید.

2 - آدرس IPپیش فرض دستگاه چیست؟

192.168.1.1

3 - در حالت تنظیمات پیش فرض Username و Password دستگاه چیست؟

Username: admin

Password: admin

ادامه مطلب

کارت شبکه Dlink DGE-530T

اشاره: اين مدل كارت شبكه كه روي اسلات PCI كامپيوتر نصب ميشود، كاربر را قادر ميسازد كه با حداكثر سرعت هزار مگابيت در ثانيه و از طريق كابلهاي مسي به يك شبكه متصل شود.

اين سرعت نه تنها پاسخگوي كليه نيازهاي معمول كاربران شبكه اعم از دسترسي به منابع اشتراكي همانند فايلهاي داده، موزيك، تصاوير يا بهرهگيري از سرويس اينترنت پرسرعت است، بلكه با اين سرعت بالا كاربران مجاز قادر خواهند بود از سرويسهايي مانند Voice Over IP و Video و بازيهاي سنگين تحت شبكه به راحتي استفاده كنند. در اين ابزار شبكه اي از امكانات پيشرفتهاي مانند Wake On LAN و همچنين استاندارد IEEE 802.3x پشتيباني ميشود.

مكانيزم Flow Control در اين استاندارد يكنواختي سرعت تبادل دادههاي شبكهاي را ضمانت ميكند. پشتيباني داخلي از استانداردهاي IEEE 802.3 ، 802.3u ، 802.3ab سازگاري كامل اين كارت شبكه با شبكههاي مبتني بر 10Base-T و 100Base-TX و 1000Base-T را تضمين ميكند، بهعلاوه مكانيزميتحت عنوان Auto Negotiation كه در اين مدل تعبيه شده است ميتواند حداكثر سرعت كاري ممكن در يك شبكه را به صورت خودكار تشخيص دهد. اهميت اين مكانيزم در جلوگيري از بروز گلوگاه (Bottleneck ) در شبكههاي داده غير قابل اجتناب است.

همچنين در اين ابزار از استانداردهاي مهمي مانند IEEE 802.3x Flow Control، 802.1p Priority Tagging و IEEE 802.1q VLANs نيز پشتيباني ميشود. از امكانات اختصاصي اين مدل كارت شبكه ميتوان به حافظه بافر 2 كيلوبايتي براي ذخيرهسازي موقت دادههاي ارسالي و دريافتي و پشتيباني از مكانيزم Jumbo Frame اشاره كرد.اين ابزار با سيستم عاملهاي مختلفي مانند ويندوز سرور 2003، ويندوز XP ، ناول نسخه 5 يا بالاتر، لينوكس كرنل 2.6.5 و همچنين Mac Os 10.2x سازگاري كامل دارد.

نوع رسانه مسي قابل اتصال به پورت اين كارت شبكه ميتواند از نوع UTP Cat3, 4, 5 EIA/TIA-568 (100-ohm screened twisted-pair (STP و UTP Cat5, EIA/TIA-568 100-ohm (Screened twisted-pair (STP باشد. پروتكل قابل پشتيباني به منظور مديريت شبكهها در اين مدل SNMP v1 است. در ضمن در پشت اين كارت شبكه ميتوانيد دو چراغ LED براي مشخص شدن Link يا Activity را مشاهده كنيد. يك راه حل پيشنهادي براي ارتباط با اينترنت يك كامپيوتر روميزي مجهز به كارت شبكه DGE-530T از طريق يك كابل شبكه به پورت يك گيگابيتي يك مسيرياب متصل و از آن طريق به مودم DSL و اينترنت ارتباط پيدا ميكند.

كارت شبكه Dlink DFE-530TX

اشاره: اين ابزار يك ارتباط قابل اعتماد ميان كامپيوتر شما و همچنين بستر شبكه محلي تان به منظور به اشتراك گذاري منابع مختلف يا استفاده از منابع اشتراكي و همچنين بهره گيري از اينترنت و... را به وسيله ارتياطات مبتني بر سيمهاي مسي در اختيارتان قرار ميدهد.

در اين ابزار شبكه اي قابليتهاي مهمي مانند مكانيزم Wake on lan و همچنين پشتيباني از استاندارد IEEE 802.3x به صورت داخلي تعبيه شده است. در كامپيوتر و سيستم عاملهايي كه از مكانيزم ACPI (سرنام Advanced Configuration and Power Interface) پشتيباني ميكنند، قابليت Wake on lan به كاربران اجازه ميدهد كه در محيطهاي شبكه اي و به صورت راه دور كامپيوتر خود را روشن كنند. پشتيباني از استانداردهاي IEEE 802.3 و 802.3u نيز سازگاري كامل با 10BASE-T و 100BASE-TX را تضمين ميكند.

از مزاياي وﻳﮋه اين مدل كارت شبكه در مقايسه با ساير مدلهاي مشابه اين است كه توسط اغلب سيستم عاملهاي مبتني بر ويندوز و همچنين سيستمعامل Mac Os v10.2 شناسايي ميشود. اين وﻳﮋگي در زمانهايي كه دسترسي به ديسك راه انداز اين ابزار ممكن نيست، بسيار مفيد و قابل توجه است.

اين مدل كارت شبكه كه براساس پروتكل اترنت سريع (Fast Ethernet) طراحي شده است، هنوز هم در اغلب شبكههاي محلي خانگي و تجاري كوچك و متوسط كه با سرعت صد مگابيت بر ثانيه كار ميكنند، پاسخگوي نياز بسياري از كاربران است.

راه حل پيشنهادي براي اتصال كامپيوترها به اينترنت

شركت D-link براي اتصال كامپيوترهاي مستقر در يك شبكه محلي خانگي يا اداري به اينترنت راه حلي را پيشنهاد ميكند كه بر اساس آن كامپيوترهاي روميزي مجهز به كارت شبكه +DFE-530TX از طريق كابلهاي مسي، ابتدا به يك سوييچ شبكه متصلشده، سپس يكي از پورتهاي سوييچ نيز بهوسيله يك رشته كابل شبكه به پورت اترنت مودم DSL متصل به اينترنت وصل ميشود، وظيفه اين مودم به اشتراك گذاري اينترنت ميان كاربران شبكه است.

كارت شبكه Linksys LNE100TX

اشاره: اين ابزار شبكهاي كه قابليت قرارگيري در اسلات PCI كامپيوتر را دارد، ميتواند با سرعت ده يا صد مگابيت در ثانيه و از طريق يك كابل مسي به شبكههاي محلي متصل شده و از منابع شبكهاي استفاده كند، البته در صورتي كه بتوان از اين كارت به صورت Full Duplex بهره گرفت، توان عملياتي آن حداكثر به دويست مگابيت در ثانيه نيز ميرسد.

اين ابزار توسط اغلب سيستم عاملهاي شناسايي ميشود، ارزش اين امكان زماني مشخص ميشود كه به هر دليلي امكان دسترسي به ديسك راه انداز اين ابزار ممكن نباشد.

ويژگي Wake On LAN ميتواند خدمت بزرگي به مديران شبكه ارائه كند زيرا، قادر خواهد بود از راه دور و در زمانهاي مختلف برخي كارهاي خاص را روي كامپيوترها انجام دهد، مشروط بر اينكه مادربورد كامپيوتر از اين وﻳﮋگي حمايت كند. استانداردهاي مورد پشتيباني در اين كارت شبكه عبارتند از IEEE 802.3, IEEE 802.3u, PCI 2.1, ACPI, PC99 كه بسته به شرايط مختلف كاري ميتواند پاسخگوي عمده نيازمنديهاي كاربران يا مديران شبكه شود.

در پشت اين كارت شبكه يك پورت اترنت براي اتصال جك Rj-45 تعبيه شده كه بسته به نياز ميتواند با سرعتهاي ده تا صد مگابيت در ثانيه در وضعيت Half-Duplex يا همچنين با سرعتهاي بيست تا دويست مگابيت در ثانيه در حالت Full-Duplex با شبكه محلي شما تبادل اطلاعات داشته باشد، همچنين دو چراغ LED با عناوين Link و Activity مشاهده ميشود. همچنين روي اين كارت شبكه نيز يك سوكت خالي براي نصب چيپ Boot ROM ديده ميشود.

CSMA/CD چيست ؟

پــروتـــــكـل CSMA/CD (سرنــــــــام Carrier Sense Multiple Access / Collision Detection) در شبكه محلي مبتني بر اترنت، به نوعي روش دسترسي اشاره دارد. نحوه عملكرد اين پروتكل به اين صورت است كه اگر يك ابزار شبكه اي سعي كند كه به شبكه دسترسي پيدا كند، ابتدا بررسي ميكند كه آيا ميتواند در آن لحظه خاص از شبكه استفاده كند يا خير ؟ اگر پاسخ منفي بود، ابزار بايد به اندازه يك زمان كوتاه تصادفي صبر كرده و دوباره امكان استفاده از شبكه را بررسي كند و اينكار را تا زماني ادامه ميدهد كه قادر شود دادههاي خود را منتقل و دريافت كند.

همچنين در شبكههاي اترنت حالتي بهوجود ميآيد كه دو ابزار به صورت همزمان به رسانه اشتراكي دسترسي پيدا ميكنند كه در اين حالت بهاصطلاح تصادم يا Collision رخ ميدهد، در اين صورت ابتدا دادههاي موجود در طول شبكه از بين رفته و از ابزارهاي شبكه اي كه باعث بروز تصادم شده اند، خواسته ميشود كه پس از گذشت يك زمان تصادفي دوباره سعي كنند.

كارت شبكه Linksys EG1032

اشاره: اين مدل كارت شبكه كه يك پورت اترنت دارد و روي اسلات PCI كامپيوترها نصب ميشود، كاربران را قادر ميسازد تا با سرعت حداكثرهزار مگابيت بر ثانيه به شبكههاي محلي متصل شوند.

همانگونه كه ميدانيد استاندارد اترنت گيگابيتي در شبكههاي مبتني بر سيمهاي مسي با بهره گيري از تكنيك هاي خاصي به اين سرعت فوق العاده ميرسد. اين كارت شبكه همچنان سازگاري با استانداردهاي قبلي را حفظ كرده و ميتواند بسته به نياز با سرعتهاي پايينتر نظير ده و صد مگابيت در ثانيه نيز كار كند.

از ديگر مزاياي اين مدل ميتوان به قابليت Plug-and-Play آن اشاره كرد. همچنين خصوصيت مفيدي مانند Wake-on-LAN نيز در آن تعبيه شده است كه در عين صرفه جويي برق ميتواند در موقع لزوم كامپيوتر موردنظر را روشن كرده و به صورت راه دور در اختيار مدير شبكه قرار دهد. البته، مادربورد اين كامپيوتر نيز بايد از اين مكانيزم پشتيباني كند.

سادگي نصب و راهاندازي، پشتيباني از VLAN، پشتيباني از استاندارد IEEE 802.ab، IEEE 802.1q نيز از مزاياي انحصاري اين مدل كارت شبكه است. در پشت اين كارت شبكه يك پورت اترنت براي اتصال كابلهاي شبكه مسي از نوع Twisted Pair و همچنين دو چراغ LED براي نشان دادن Link و Activity ديده ميشود.

VLAN چيست ؟

امكاني است كه بر اساس آن ميتوان چندين شبكه مجازي مجزا را در يك بستر فيزيكي يكپارچه شبكه اي ايجاد كرد. اهميت اين مكانيزم در برقراري امنيت و كنترل ترافيك شبكهها نمود پيدا ميكند. امروزه، دو روش كلي براي تعريف VLAN وجود دارد كه عبارتند از :

- مبتني بر سرويس ( Per service ) : در اين روش سرويسهاي شبكه اي مشترك گروه بندي ميشوند. اين روش در شبكههاي اترنت كاربرد كميدارد.

- مبتني بر مكان (Per location ) : در اين روش محدوديت براساس يك موقعيت خاص تعريف ميشود مانند يك طبقه خاص يا يك واحد اداري خاص.

پنج اشتباه متداول درباره امنيت شبكههاي بيسيم

منبع: اين سکيور، نويسنده: مايکل تي راگو

اشاره: با ظهور شاخههاي جديد فناوري بيسيم، تعداد شركتهايي كه با استفاده از روشهاي نامناسب تأمين امنيت، سيستمهاي خود را در معرض خطر قرار ميدهند، باوركردني نيست. بهنظر ميرسد، اغلب شركتهاي داراي LAN بيسيم، بهواسطه شناسايي نقاط دسترسي غيرمعتبر كه ابزارها را بهطور رايگان مورداستفاده قرار ميدهند، به دنبال احراز شرايط استاندارد PCI هستند. با هدف آگاهي كاربران از آخرين ضعفهايامنيتي (و البته بعضي از شكافهاي امنيتي قديمي) تصميم گرفتيم، فهرستي از پنج اشتباه متداول را در تأمين امنيت شبكههاي بيسيم در اين مقاله ارائه كنيم. شناسايي اين اشتباهها حاصل تجربههاي شخصي در جريان آزمون و ايمنسازي شبكههاي مشتريان است.

1

ديواره آتش= تأمين امنيت کامل در برابر ورود غيرمجاز به شبکهاغلب سازمانها، شبكههاي بيسيم را بهعنوان بخش مكملي براي شبكه سيمي خود راهاندازي ميكنند. اتصال بيسيم، يك رسانه فيزيكي است و براي تأمين امنيت آن نميتوان تنها به وجود يك ديوار آتش تكيه كرد. كاملاً واضح است كه نقاط دسترسي غيرمجاز، به واسطه ايجاد راههاي ورود مخفي به شبكه و مشكل بودن تعيين موقعيت فيزيكي آنها، نوعي تهديد عليه شبكه بهشمار ميروند. علاوهبراين نقاط دسترسي، بايد نگران لپتاپهاي بيسيم متصل به شبكه سيمي خود نيز باشيد. يافتن لپتاپهاي متصل به شبكه سيمي كه يك كارت شبكه بيسيم فعال دارند، اقدامي متداول براي ورود به شبكه محسوب ميشود. در اغلب موارد اين لپتاپها توسط SSID شبكههايي را كه قبلاً مورد دسترسي قرار دادهاند، جستوجو ميكنند و در صورت يافتن آنها صرفنظر از اين كه اتصال به شبكه قانوني يا مضر باشد يا شبكه بيسيم در همسايگي شبكه فعلي قرار داشته باشد، بهطور خودكار به آن وصل ميشوند. به محض اينكه لپتاپ به يك شبكه مضر متصل شود، مهاجمان آن را مورد حمله قرار داده و پس از اسكن و يافتن نقاط ضعف ممكن است كنترل آن را به دست گرفته و بهعنوان ميزباني براي اجراي حملهها به كار گيرند. در اين شرايط علاوه بر افشاي اطلاعات مهم لپتاپ، مهاجم ميتواند از آن به عنوان نقطه شروعي براي حمله به شبكه سيمي استفاده كند. مهاجم درصورت انجام چنين اقداماتي، بهطور كامل از ديواره آتش شبكه عبور ميكند.

ما امنيت شبكههاي معتبر و غيرمعتبر را ارزيابيكردهايم و به اين نتيجه رسيديم كه اغلب سازمانها ديواره آتش شبكه را بهگونهاي تنظيم ميكنند كه از آنها در برابر حملههاي مبتني بر اينترنت محافظت ميكند، اما امنيت شبكه در مقابل خروج از شبكه (Extrusion) و خروج غيرمجاز اطلاعات (leakage) تأمين نميشود. اصولاً زماني كه درباره خروج غيرمجاز اطلاعات صحبت ميكنيم، منظورمان خروج اطلاعات از شبكه است.

ادامه مطلب

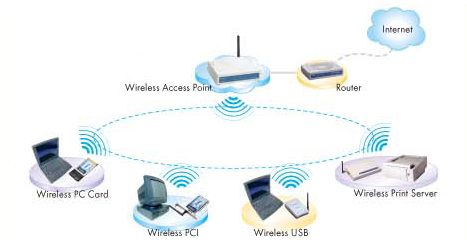

Linksys Wireless-G Range Expander WRE54G

اشاره: مشكل عمده در فناوري بيسيم مقوله محدوده تحت پوشش سيگنال است كه همواره طراحان شبكههاي بيسيم را با مشکلات فراواني مواجه کردهاست

آنها معمولاً با محدويتهاي فني و هزينهاي مربوط به افزايش توان فرستندهها يا گيرندهها و طبعاً اثرات سوء آن روبهرو هستند، شركت linksys براي حل اين مشكل راهحل مناسبي ارائه کرده كه به كمك آن در صورت بزرگ بودن محدوده قابل پوشش ميتوان از اين توسعهدهنده به عنوان يك تقويتکننده سيگنال بهره گرفت. كساني كه با اين ابزار آشنا نيستند از Access Point استفاده ميكنند كه براي اغلب سناريوهاي اجرايي در مقايسه با اين محصول مقرون به صرفه نخواهد بود

هنگام نصب فيزيكي اين ابزار بايد دقت كنيد كه آنرا در دورترين نقطهاي از شبكه فعليتان كه سيگنال ارسالي از مسيرياب يا نقطهدسترسي دريافت ميشود، قرار دهيد. نکته قابل توجه هنگام كار با اين ابزار اين است، اين محصول با استانداردهاي 802.11b,g سازگاري داشته و همچنين تنها باند راديويي مجاز براي فعاليت اين توسعه دهنده باند 4/2 گيگاهرتز است.

در قسمت جلوي اين دستگاه دو لامپ LED با نام LINK، براي نشان دادن وضعيت قطع يا اتصال به ساير مسيريابهاي بيسيم يا نقاط دسترسي به اين ابزار خاص و همچنين يك لامپ با نام ACTIVITY كه روشن يا خاموشبودن دستگاه را نشان ميدهد، قرار داده شده است.

همچنين در جلوي اين دستگاه يك پورت اترنت قرار گرفته كه براي انجام تنظيمات داخلي اين توسعهدهنده در نظر گرفته شده است. در قسمت كناري اين محصول يك كليد Reset براي برگرداندن تمام تنظيمات امنيتي بيسيم اين دستگاه به تنظيمات كارخانهاي تعبيه شده كه توصيه ميشود اينكار حتماً توسط مديران شبكه و در شرايط خاص انجام شود. همچنين در كنار كليد Reset يك كليد تحت عنوان Autoconfiguration قرارگرفته كه ميتواند به راحتي اين محصول را به نزديكترين مسيرياب يا نقطه دسترسي بيسيم متصل کند. اين ابزار از كليه مكانيزمهاي امنيتي روز تجهيزات بيسيم اعم از WEP،WPA با طول كليد رمزنگاري 64 و 128 بيت بهرهگرفته است.

كارت شبكه Xtreme N D-Link DWA-556

اشاره: وظيفه اين ابزار شبكهاي كه از سري كارتهاي شبكه حرفهاي مبتني بر استاندارد 802.11n است و روي اسلات PCI Express كامپيوتر نصب ميشود، ايجاد يك ارتباط قابل اطمينان و پرسرعت به شبكههاي محلي بيسيم و امكان دسترسي به منابع اشتراكي شبكهها همانند اينترنت، چاپگر، فايل و منابع ذخيره سازي... است.

استفاده از سه آنتن خارجي در اين كارت شبكه و همچنين بهره گيري از فناوريN Xtreme كاربران خانگي و تجاري را قادر ميسازد كه با اطمينان كامل و سرعت مناسب بتوانند همزمان به تصاويري با كيفيت HD، تلفن اينترنتي مبتني بر VoIP و مرور صفحات وب و... بپردازند. البته منوط به اينكه از ساير محصولات پيشنهادي اين شركت استفاده كنيد.

به منظور سادگي نصب و پيكربندي اين محصول از يك جادوگر نصب (Install Wizard) كمك گرفته ميشود تا حتي كاربران مبتدي نيز قادر باشند از اين ابزار به راحتي استفاده كنند. در اين مدل كارت شبكه از مكانيزمهاي امنيتي WPA وWPA2 براي داشتن ارتباطات شبكهاي ايمن پشتيباني ميشود. همچنين به منظور حفظ سازگاري با ساير استانداردها، پشتيباني از استاندارد 802.11g و 802.11b نيز در اين مدل تعبيه شده است.

محدوده فركانسي مجاز در اين مدل كارت شبكه بيسيم از 4/2 گيگاهرتز تا 4835/2 گيگاهرتز است.

به منظور حفظ امنيت دادهها از پروتكلهاي امنيتي WPA و WPA2 پشتيباني ميشود.

آنتن خارجي تعبيه شده در اين كارت شبكه از نوع Dipole with detachable reverse SMA connector است.

راه حل پيشنهادي براي ارتباط با منابع شبكهاي و اينترنت

شركت Dlink براي داشتن حداكثر كارايي توصيه ميكند كه اين كارت شبكه را با روترهاي نوع Xtreme N Gigabit مانند DIR-655 يا DIR-660 در يك مجموعه شبكه اي قرار داده و با رعايت تنظيمات امنيتي مناسب آنرا به اينترنت متصل كنيد.

كارت شبكه D-Link WDA-2320

اشاره: با بهره گيري از اين كارت شبكه بيسيم كه از طريق رابط PCI به كامپيوتر متصل ميشود، كاربران ميتوانند با سرعت و امنيت بالا به شبكههاي محلي مرتبط و از منابع آن استفاده كنند.

فناوري RangeBooster G كه در اين ابزار تعبيه شده سرعت ارسال و دريافت دادهها را در مقايسه با استاندارد IEEE 802.11g بهينهتر كرده است، در ضمن سازگاري با استانداردهاي قبلي مانند 802.11g و IEEE 802.11b نيز كماكان حفظ شده است.

پشتيباني از استانداردهاي امنيتي WEP و WPA نيز امنيت دادهها را در طول شبكه تضمين ميكند. از طرف ديگر، سادگي نصب و راهاندازي اين ابزار كه با استفاده از ويزارد نصب صورت ميپذيرد، آنرا براي كاربران خانگي نيز مناسب كرده است. در اين مدل كارت شبكه محدوده فركانسي مجاز و قابل استفاده توسط اين كارت شبكه بين 4/2 گيگاهرتز تا 462/2 گيگاهرتزبوده، همچنين توان انتقال امواج بيسيم در آن 15dBm ± 2dBm است.

پروتكلهاي امنيتي مورد پشتيباني در اين ابزار WEP با كليدهاي رمزنگاري 64 يا 128 بيتي يا پروتكل WPA (سرنام Wi-Fi Protected Access ) است. در پشت اين مدل كارت شبكه دو چراغ LED براي نشان دادن قطع يا وصل بودن يك ارتباط شبكهاي و يا آگاهي از فعاليت كارت شبكه وجود دارد كه در مواقع گوناگون ميتواند كمكهاي قابل توجهي به كاربران يا مديران شبكه اي بدهد.

راه حل پيشنهادي براي ارتباط با اينترنت

در اين راه حل يك كامپيوتر مجهز به كارت شبكه WDA-2320 ميتواند در يك شبكه محلي چندگانه (تركيب اجزا شبكهاي بيسيم و با سيم) شركت كرده و از منابع شبكهاي استفاده كرده يا از طريق يك مودم DSL يا كابلي به اينترنت متصل شود.

روتر Dlink ADSL DSL-524T

اشاره: اين محصول براي كاربردهاي خانگي و دفاتر كوچك تجاري طراحي شده است و امكانات متعددي مانند پشتيباني از فناوري ADSL 2/2+، ديواره آتش، تضمين كيفيت سرويس (QOS ) و يك سوييچ چهار پورت دارد...

اين محصول براي كاربردهاي خانگي و دفاتر كوچك تجاري طراحي شده است و امكانات متعددي مانند پشتيباني از فناوري ADSL 2/2+، ديواره آتش، تضمين كيفيت سرويس (QOS ) و يك سوييچ چهار پورت دارد. در استاندارد ADSL2+ نرخ ترافيك هنگام دريافت اطلاعات(Downstream) حدود 24 مگابيت برثانيه و هنگام ارسال(Upstream) معادل يک مگابيت بر ثانيه، در استاندارد ADSL2 ترافيك هنگام دريافت دوازده مگابيت بر ثانيه و هنگام ارسال معادل يک مگابيت بر ثانيه است. اين مسيرياب با استفاده از پروتكل G.hs ميتواند به صورت خودکار نوع استاندارد به كار رفته در تجهيزات DSLAM را تشخيص داده و با حداكثر سرعت ممكن با آن ارتباط برقرار کند. مسيرياب DSL-524T با استفاده از يك سرويسدهنده DHCP داخلي ميتواند به تجهيزات شبكهاي متصل به پورت هاي اترنت آن آدرسهاي IP اختصاص دهد. مزيت ويژه اين مسيرياب داشتن چهار پورت اترنت است كه در كاربردهاي خانگي و اداري كوچك كاربران را از خريد يك سوييچ اضافي بي نياز ميكند. در طراحي DSL-524T يك ديواره آتش از نوع SPI (سرنام Stateful Packet Inspection ) تعبيه شده كه ميتواند شبكه شما را در برابر حملههاي مختلف نفوذگران از جمله حملههاي نوع تكذيب سرويس DoS (سرنامDenial of Services) محافظت کند. نحوه كاركرد اين نوع ديواره آتش نيز به اين صورت است كه مسيرياب قبل از تصميمگيري در خصوص پذيرفتن يا رد كردن يك بسته اطلاعاتي محتويات آن را بررسي ميكند.

ويژگي امنيتي ديگري كه اين مسيرياب با آن تجهيز شده، كنترل دسترسي است كه به واسطه مكانيزم فيلترينگ بستههاي اطلاعاتي بر مبناي آدرسهاي مبدأ يا مقصد IP يا MAC فراهم ميشود و ميتوان با كمك آن كنترل كاملي بر دسترسي به سرويسهاي مختلف شبكهاي براي كاربران متفاوت ايجاد کرد.

ويژگي امنيتي نگاشت سرويسدهندههاي مجازي (Virtual Server Mapping) اين امكان را ميدهد که در محيط داخلي شبكه خود يك سرويسدهنده مجازي از نوع وب، FTP را با استفاده از يك آدرس IP استاتيك اينترنتي راهاندازي كنيد، اما همچنان ساير سرويسدهندهها و سرويسگيرندههاي شبكه شما از گزند هكرها در امان باشند. در اين مسيرياب اين امكان به كاربر داده مي شود تا در صورت نياز هر كدام از پورتهاي اترنت اين مسيرياب را به يك پورت با قابليت DMZ تبديل کنيد و روند برقراري امنيت را استحكام ببخشيد.

اگر بخواهيد كه كاربران شما از منزل يا در مسافرتهاي كاري از طريق اينترنت بتوانند به فايلها و نامههاي الكترونيكي اختصاصي خودشان دسترسي پيدا كنند و از طرفي هم نميخواهيد خودتان را درگير پيچيدگيهاي نرمافزارهاي VPN client کنيد، اين مسيرياب امكاني تحت عنوان VPN Pass-through در اختيار شما قرار مي دهد تا نيازهاي خود را برطرف کنيد.

روترDlink 4-Port Load Balancing DI-LB604

اشاره: شركت ديلينک براي كاربردهاي خانگي و تجاري كوچك مسيرياب ويژه چهار پورتي را با امكان تنظيم خودکار ترافيك شبكه معرفي کرده است.

مسيرياب DI-LB604 با امكان موازنه ترافيك شبكه (Load balancing) مي تواند باعث بازگشت سرمايه هاي شما اعم از پول و زمان شود. يكي از تفاوتهاي عمده DI-LB604 با ساير مسيريابها داشتن دو پورت WAN است. با بهرهگيري از اين ويژگي امكان اتصال همزمان به دو خط اينترنتي و درنتيجه دوبرابر شدن پهناي باند فراهم ميشود، همچنين با اين امكان كارايي شبكه و كاربران شبكه نيز به صورت كاملاً مشهود افزايش مي يابد . مزيت ديگر داشتن دو پورت WAN اين است كه در صورت بروز هرگونه مشكل قطعي، شبكه شما همچنان با استفاده از خط اينترنتي دوم به حيات خود ادامه خواهد داد.

در طراحي اين مسيرياب تعداد چهار پورت از نوع اترنت نيز در نظر گرفته شده كه ميتواند شما را از خريد سوييچ بينياز کند،مشروط بر اينكه كامپيوترها يا تجهيزات شبكهاي سيمي شما محدود باشد. در اين مسيرياب همچنين دو ديواره آتش از نوع SPI (سرنام Stateful Packet Inspection) و NAT در پشت هر كدام از پورتهاي WAN آن قرار گرفته كه وظيفه آنها برقراري امنيت و محافظت دربرابر انواع حملههاي اينترنتي اعم از حملههاي تكذيب سرويس (Denial of Services) ،Ping of death Port Scan ،URL Block و... است، تركيب اين موارد امنيتي با امكانات ديگري همچون سيستم ثبت وقايع، پروتكل اختصاص آدرسهاي اختصاصي استاتيك، فهرست كنترل دسترسي ايجاد حسابهاي دسترسي راه دور (VPN Pass-through ) و ابزار عيب يابي شبكهاي مي تواند تا حد زيادي فکر شما را از بابت حفظ امنيت دادههاي شبكهتان راحت كند.

تمام تنظيمات و پيكره بندي و همچنين قابليت به روزرساني بايوس اين محصول از طريق نرم افزار تحت وب آن قابل انجام است ، براي انجام اينكار ميتوانيد يك كامپيوتر را به يكي از پورتهاي اترنت آن از طريق يك كابل مسي متصل کرده و آدرس IP آنرا در محدوه آدرس مسيرياب قرار دهيد تا بتوانيد به راحتي با تايپ آدرس IP مسيرياب در خط آدرس مرورگر سيستم عامل خود به صفحه تنظيمات آن وارد شويد.

Dlink DKVM-16 سوييچ

اشاره: اين محصول كه در زمره KVMهاي قدرتمند شركت دي لينك قرار دارد، امكان كنترل شانزده سرويسدهنده شبكه را فقط با يك صفحهکليد و نمايشگر و ماوس فراهم ميكند.

اين محصول يك ريزپردازنده اختصاصي دارد كه وظيفهاش مديريت هوشمند ترافيك پورتهاي اين ابزار است. فناوري پيشرفته به كار رفته در اين محصول امكان ذخيره وضعيت كليدهاي Caps lock ، Numlock و Scroll lock را براي تمامي كامپيوترهاي متصل فراهم ميكند.

در پانل جلوي اين دستگاه دو كليد با عناوين Bank و Port براي سوييچكردن ميان كامپيوترهاي متصل در نظرگرفته شده است كه با هر بار فشردن يكي از سرورهاي متصل به KVM انتخاب ميشود و به كاربر اجازه دسترسي و كنترل داده ميشود.

در پشت اين دستگاه به غير از شانزده پورت صفحهکليد،صفحهنمايش، ماوس پورتي تحت عنوانDaisy chain قرارگرفته كه توسط آن به هشت سوييچ DKVM-16 اجازه داده ميشود تا با يكديگر پشته (Stack) شوند و به كاربر کمک ميکند تا 128 كامپيوتر را كنترل کند.

اين محصول با وزن 5/3 كيلوگرم و ابعاد83×229×406 ميليمتر به گونه اي طراحي شده است كه علاوه بر امكان قرارگيري روي ميز ميتوان در صورت نياز آنرا داخل رك نيز نصب کرد.

براي مديريت و كاركرد بهتر اين دستگاه در محيطهاي شبكهاي امكاناتي مانند Hot-Plug ،Auto scanning ،Keyboard hot keys و همچنين Audible Feedback تعبيه شده است. اين محصــول از نمــايشگرهـــاي VGA ،SVGA و Multisync تا حداكثر تفكيكپذيري 1920x1440 پشتيباني ميکند. درضمن، به منظور حفظ سازگاري با پورتهاي قديمي ماوس و صفحهکليد اين امكان وجود دارد كه كاربر ماوس يا صفحهکليد خود را با يك مبدل PS/2 به DKVM-16 متصل کند.

روتر Dlink DSL-500T

اشاره: اين محصول شركت دي لينك براي كاربردهاي خانگي و دفاتر تجاري كوچك مناسب است....

اين مسيرياب به شما اجازه ميدهد به سادگي به يك خط اينترنتي باند پهن متصل شده و آنرا براي استفاده كاربران شبكه محلي به اشتراك بگذاريد. اين محصول بهوسيله رابط ADSL داخلي و با بهرهگيري از عمليات مسيريابي پيشرفته يك راهحل مناسب و مقرون به صرفه براي اتصال كاربران يك شبكه داخلي به فضاي اينترنت به صورت امن، سريع و بدون گلوگاه (Battleneck) فراهم ميکند. اين مسيرياب ميتواند امنيت را بر اساس مكانيزم NAPT (سرنام Network AddressPort / Translation) براي كاربران خانگي يا اداري در برابر هكرها يا نفوذگران اينترنتي ايجاد كند، همچنين قادر است با استفاده از VPN امنيت كاربران راه دور را نيز با بهرهگيري از يكي از روشهاي PPTP ، L2TP يا IPSec تضمين کند.

براي احراز هويت موجوديتهاي مختلف در شبكه اين مسيرياب از روش PAP يا CHAP استفاده ميكند. در اين محصول امكان مسدودكردن يا تغيير مسير(Redirect) برخي پورت ها براي محدود کردن دسترسي كاربران راه دور به برخي سرويسهاي خاص تعبيه شده است. ويژگي بارز اين مسيرياب اين است كه ميتواند با پشتيباني از مكانيزم DMZ بستههاي داده ناشناخته را به يك سرور يا كامپيوتر خاص در پشت مسيرياب هدايت کند، با اين ويژگي شما ميتوانيد بدون نياز به اجاره فضا و هاستينگ اينترنتي يك سرويس دهنده وب و همچنين يك سايت وب در داخل شبكه محلي خود ايجاد کنيد، بدون اينكه از امنيت دادههاي ساير سرويس دهندهها نگراني داشته باشيد.

در پشت اين دستگاه يك پورت از نوع RJ-11 تحت عنوان ADSL به منظور اتصال به خط تلفني كه توسط شركت مخابرات رانژه شده است و همچنين يك پورت اترنت براي اتصال به سوييچ شبكه به منظور استفاده كاربران شبكه محلي از اينترنت اشتراكي يا يك كامپيوتر منفرد تعبيه شده است. نوع پروتكل مسيريابي مورد استفاده در اين محصول RIP نسخه 1و 2 بوده و روش مسيريابي نيز از نوع دايناميك است. براي اختصاص آدرسهاي IP منحصربه فرد به تجهيزات شبكهاي موجود در شبكه محلي از يك سرويس دهنده DHCP داخلي كمك گرفته ميشود. تنظيمات اين محصول به صورت مبتني بر وب و از طريق هركامپيوتري كه در محدوده آدرس IP اين دستگاه قرار گرفته، قابل انجام است. البته امكان انجام مديريت راه دور از طريق Telnet و HTTP نيز وجود دارد.

روتر Linksys Wireless-N Home WRT120N

اشاره: اين ابزار يك ارتباط بيسيم امن و پرسرعت را به دنياي اينترنت براي كاربران خانگي و شركتهاي كوچك بر مبناي استاندارد 802.11n فراهم ميكند. ضمن آنکه همچنان با استانداردهاي 80211a، 80211b، 80211g، IEEE802 نيز سازگار است، چهار پورت اترنت كه در پشت اين دستگاه تعبيه شده، امكان اتصال ابزارهاي شبكهاي باسيمي مانند ابزارهاي ذخيرهسازي، چاپگرها و ... را فراهم ميكند.

اين ابزار يك ديواره آتش داخلي دارد كه ميتوان به راحتي آن را براي محافظت در برابر حملههاي اينترتني تنظيم کرد. چهار چراغ براي نشان دادن وضعيت اتصال يا قطعي ابزارهاي با سيم متصل به پورتهاي اترنت دستگاه تعبيه شده است. در پشت اين دستگاه به غير از چهار پورت اترنت ميتوان يك پورت با نام Internet براي ارتباط دادن سيمي اين ابزار با محيط اينترنت و همچنين يك پورت ورودي برق دستگاه را مشاهده کرد. اين دستگاه با وزن 238 گرم و ابعاد 160×35×203 ميليمتر براي خانهها و محيطهاي اداري كوچك نگرانيهاي مربوط به جاگذاري را ايجاد نخواهد كرد.

در پانل جلوي اين دستگاه يك كليد تعبيه شده كه كاربران ميتوانند با روشن کردن آن مكانيزمهاي امنيتي دستگاه را فعال کنند. شركت Linksys از اين مكانيزم تحت عنوان Wi-Fi Protected Setup ياد ميكند. بهطوركلي در اين ابزار از تمام مكانيزم هاي امنيتي تجهيزات بيسيم اعم از WPA2 ،WEP و Wireless MAC filtering پشتيباني ميشود. طول كليد رمزنگاري مورد استفاده در اين ابزار با توجه به حساسيت و نياز كاربران ميتواند حداكثر به 128 بيت برسد. اين دستگاه دو آنتن داخلي با حداكثر توان dBi 2 دارد. نوع مدولاسيون هنگام كار در استاندارد 802.11b از انواع 64-QAM، 16-QAM، CCK/QPSK بوده يا 64-QAM، 16-QAM، QPSK، OFDM/BPSK در كار با استاندارد 802.11g,n است.

حساسيت دستگاه هنگام دريافت سيگنال يا Receive Sensitivity (مقياسي براي اندازه گيري توان يك دستگاه در تشخيص سيگنالهاي سطح پايين که، با واحدي تحت عنوان dBm سنجيده ميشود) در پهناي باندهاي مختلف متفاوت بوده و براي اين مسيرياب در پهناي باند يک مگابيت در ثانيه حدود -94dBm در پهناي باند يازده مگابيت حدود -90dBm، در پهناي باند 54 مگابيت در ثانيه معادل -75dBm و بالاخره براي پهناي باند 270 مگابيت در ثانيه حدود -66dBm اندازهگيري شده است.

روتر Linksys WRT400N Simultaneous Dual-Band Wireless-N

اشاره: مزيت ويژه اين مسيرياب اين است كه به كاربران اجازه استفاده از باندهاي راديويي 5 و 4/2گيگاهرتز را بهصورت همزمان ميدهد...

مزيت ويژه اين مسيرياب اين است كه به كاربران اجازه استفاده از باندهاي راديويي 5 و 4/2گيگاهرتز را بهصورت همزمان ميدهد، به طوريكه مثلاً ميتوانيد تنظيمهاي دستگاه را بهگونهاي انجام دهيد كه با استفاده از باند 4/2 گيگاهرتز كاربران صفحات وب را نگاه كرده، صندوقهاي پست الكترونيكي خود را بررسي كرده يا ارتباط با چاپگر را برقرار كنند و همزمان نيز از باند خلوت پنج گيگاهرتز براي ديدن فيلمها و انجام بازيهاي آنلاين كه به ترافيك بالاتري نياز دارند، بهره ببرند.

در اين مسيرياب از فناوري MIMO بهره گرفته شده است. به منظور حفظ سازگاري با تجهيزات بيسيم قبلي همچنان از استانداردهاي 802.3 802.3u ، 802.11b ، 802.11a،802.11g پشتيباني ميشود. در پشت اين دستگاه چهار پورت اترنت براي اتصال تجهيزات با سيم، يك پورت ورودي برق و همچنين يك پورت اترنت تحت عنوان اينترنت تعبيه شده است. وزن اين مسيرياب كه براي كاربردهاي خانگي و اداري كوچك طراحي شده 460 گرم بوده و ابعاد آن نيز 160×35×205 ميليمتر است. پس از خريد اين مسيرياب ميتوانيد از جديدترين مكانيزمهاي امنيتي مانند WEP،WPA ،WPA2 با طول كليد رمزنگاري 128 بيت و همچنين يك ديواره آتش كه به صورت پيش فرض در اين ابزار شبكهاي تعبيه شده است، بهره ببريد.

از آنجا كه اين دستگاه ميتواند از دو باند راديويي 4/2 و پنج گيگاهرتز بهره ببرد، تعداد چهار عدد آنتن داخلي برايش در نظرگرفته شده كه هر يك جفت آنتن براي هر باند مورد استفاده قرار ميگيرد. توان اين آنتنها در باند راديويي 4/2 گيگاهرتز حدود dBi 3/1تا 5/3 و همچنين براي باند راديويي پنج گيگاهرتز نيز حدود dBi 04/3 تا 85/3 است. نوع مدولاسيون مورد استفاده در استاندارد 802.11b يكي از روشهاي BPSK، QPSK، CCK، در استاندارد، 802.11ag روش OFDM و براي استاندارد 802.11n يكي از روشهاي 16-، QPSK، BPSK، 64QAM، QAMاست.

روتر Linksys Dual-Band Wireless N Gigabit WRT32N

اشاره: اين مسيرياب مجهز به MIMO به گونهاي طراحي شده تا كارايي فوقالعادهاي را براي ابزارهاي شبكهاي بيسيم و باسيم ارائه کند...

هنگام كار در حالت بي سيم كاربر ميتواند بسته به نياز و شرايط محيط كاري خود بين باندهاي راديويي 4/2 يا پنج گيگاهرتز مورد پشتيباني اين دستگاه يكي را انتخاب كند. همچنين زمانيكه قرار است ابزارهاي شبكهاي را از طريق كابلهاي مسي به اين دستگاه وصل كنيد، اين مسيرياب به شما کمک ميکند تا ابزارهاي شبكهاي سرعت بالايي را كه براساس اترنت گيگابيت بر ثانيه فعاليت ميكنند، مورد استفاده قرار دهيد.

با اينكه در بخش نام اين ابزار روي استاندارد n 802.11n تأكيد شده، در عين حال همچنان پشتيباني از استانداردهاي قديميتر 802.3ab، 802.3u، 802.3، 802.11b، 802.11g، Draft 802.11n v2.0 در دستور کار اين شركت قرار گرفته است. پانل جلو و پورتهاي اين دستگاه نيز از لحاظ شكل ظاهري همانند ساير مسيريابهاي مشابه بوده، با اين تفاوت كه پورتهاي اترنت تعبيه شده در پشت اين دستگاه ميتوانند اطلاعات را با سرعت هزار مگابيت برثانيه - به جاي صد مگابيت بر ثانيه در سريهاي قبلي – دريافت و ارسال کنند.

اين مسيرياب از تمامي پروتكلهاي امنيتي مانند WEP، WPA، WPA2 پشتيباني ميكند، اين شما هستيد كه با توجه به نياز و شرايط ترافيك شبكه خود ميتوانيد، بهعنوان مثال، براي شرايط بحرانياي كه امكان حملههاي اينترنتي وجود دارد يا امنيت دادههايتان كه از اهميت فوقالعادهاي برخوردار است، از الگوريتمهاي پيچيدهتر با طول كليد رمزنگاري بالاتر بهره ببريد يا اينكه در شرايط عادي به داشتن حداقل سدهاي امنيتي اكتفا کنيد. البته، لازم به ذکر است كه هنگام دسترسي به صفحه مديريت اين مسيرياب از طريق وب امكانات زيادي براي تنظيمات ديواره آتش نيز در اختيار كاربر قرار ميگيرد كه اين امکانات عبارتند از:

MAC Address filtering، VPN Passthrough، Access Restrictions، Port Forwarding , DMZ

تعداد آنتنهاي داخلي اين مسيرياب سه عدد است كه با توان 5/1 و 2/2 بر حسب واحد dBi براي كاربردهاي مختلف اين مسيرياب در نظرگرفته شده است. اين مسيرياب به گونهاي طراحي شده كه مدير شبكه ميتواند از يك سرويس دهنده داخلي DHCP براي اختصاص خودکار آدرسهاي آيپي به كاربران شبكه استفاده کند. همانطور كه ميدانيد براي شبكههاي بزرگ، دادن آدرسهاي اختصاصي و مديريت اين آدرسها به صورتيكه آدرس تكراري در شبكه بهوجود نيايد، معضل بزرگي است.

اصول اوليه پيكربندی روتر

پيكربندی روتر ، از جمله اهداف مشترك تمامی مديران شبكه های كامپيوتری است . با اين كه پيكربندی روتر برای انجام عمليات پيچيده بين شبكه ای چالش های مختص به خود را دارد ، ولی انجام برخی از عمليات اوليه كار مشكلی بنظر نمی آيد . برای پيكربندی يك روتر لازم است كه در ابتدا با برخی مفاهيم كليدی آشنا شويم تا در ادامه بتوانيم با سرعت بيشتری از CLI ( برگرفته از command-line interface ) استفاده نمائيم.در ادامه با برخی از اين مفاهيم كليدی آشنا می شويم .

استفاده از Help

برای آشنائی با نحوه عملكرد و گرامر يك دستور می توان از "?" و كليدهای جهت نما، استفاده نمود .

تايپ "?" به منظور مشاهده ليستی از دستورات موجود در هر mode

تايپ دستور

خروجی

Router>?

Exec commands:

access-enable Create a temporary Access-List entry

access-profile Apply user-profile to interface

clear Reset functions

connect Open a terminal connection

disable Turn off privileged commands

disconnect Disconnect an existing network connection

enable Turn on privileged commands

exit Exit from the EXEC

help Description of the interactive help system

lock Lock the terminal

login Log in as a particular user

logout Exit from the EXEC

--More--

استفاده از "?" پس از تايپ چند حرف از يك دستور به منظور تكميل آن ( بدون فاصله )

تايپ دستور

خروجی

Router>sh?

show

استفاده از "?" پس از تايپ دستور با حداقل يك فاصله به منظور مشاهده ليستی از گونه های متفاوت يك دستور

تايپ دستور

خروجی

Router>show ?

alps Alps information

backup Backup status

clock Display the system clock

compress Show compression statistics

dialer Dialer parameters and statistics

drip DRiP DB

flash display information about flash: file syste

ادامه مطلب

راه اندازی روتر : Logging

برای پيكربندی روترهای سيسكو ، می بايست در ابتدا به بخش رابط كاربر آنان دستيابی داشت . بدين منظور ، می توان از يك ترمينال و يا دستيابی از راه دور استفاده نمود . پس از دستيابی به روتر ، در اولين اقدام می بايست عمليات logging را انجام تا زمينه استفاده از ساير دستورات به منظور مشاهده آخرين وضعيت پيكربندی و يا تغيير پيكربندی روتر فراهم گردد .

به منظور ارائه يك لايه امنيتی مناسب ، امكان بالفعل كردن پتانسيل های ارائه شده ( دستورات ) روتر در دو mode متفاوت فراهم شده است :

User EXEC mode : در اين mode ، عموما" دستوراتی را می توان اجراء نمود كه ماحصل اجرای آنان ، نمايش وضعيت پيكربندی روتر است و نمی توان با استفاده از مجموعه امكانات ارائه شده در اين mode ، پيكربندی روتر را تغيير داد .

Privileged EXEC mode : با استفاده از امكانات موجود در اين mode ، می توان پيكربندی روتر را انجام و تغييرات لازم را اعمال نمود .

پس از login به روتر ، پرامپت user Exec mode نشان داده می شود . دستورات موجود در اين mode ، زيرمجموعه ای از دستورات Privileged EXEC mode می باشند . برای دستيابی به مجموعه كامل دستورات می بايست به Privileged EXEC mode وارد شد . با تايپ دستور enable و يا شكل مخفف شده آن يعنی enu ، آماده ورود به اين mode خواهيم شد . در صورتی كه برای روتر رمز عبوری تعريف شده باشد ، پس از نمايش password می بايست رمز عبور را وارد نمود .

پس از تكميل فرآيند loggin ، شكل پرامپت ( prompt) تغيير و به صورت "#" نشان داده می شود كه نشاندهنده ورود به Privileged EXEC mode می باشد. global configuration mode ، يكی از حالاتی است كه صرفا" از طريق Privileged EXEC mode قابل دستيابی است . امكان دستيابی به حالات زير از طريق global configuration mode وجود دارد :

Interface

Subinterface

Line

Router

Route-map

ادامه مطلب

راه اندازی اوليه روتر

روتر يك نوع كامپيوتر خاص است كه دارای عناصر مشابه يك كامپيوتر استاندارد شخصی نظير پردازنده ، حافظه ، خطوط داده و اينترفيس های مختلف ورودی و خروجی است. روترها نيز همانند كامپيوترها كه برای اجرای برنامه ها به يك سيستم عامل نياز دارند ، از خدمات يك سيستم عامل در ابعاد گسترده استفاده می نمايند .

فرآيند راه اندازی روتر با استقرار برنامه Bootstrap ، سيستم عامل و يك فايل پيكربندی در حافظه آغاز می گردد . در صورتی كه روتر نتواند يك فايل پيكربندی را پيدا نمايد ، Setup mode فعال و پس از اتمام عمليات در اين mode ، می توان يك نسخه backup از فايل پيكربندی را در حافظه NVRAM ذخيره نمود.

هدف از اجرای روتين های راه انداز نرم افزار IOS ، راه اندازی و آغاز فعاليت های يك روتر می باشد . بدين منظور لازم است عمليات زير توسط روتين های راه انداز انجام شود :

حصول اطمينان از صحت عملكرد سخت افزار روتر

يافتن و استقرار نرم افزار IOS در حافظه

يافتن و بكارگيری فايل پيكربندی راه انداز و يا ورود به setup mode

پس از روشن كردن روتر ، در اولين اقدام برنامه ای موسوم به POST ( برگرفته از power-on self-test ) اجراء می گردد. برنامه فوق در حافظه ROM ذخيره و مشتمل بر روتين هائی است كه تمامی عناصر سخت افزاری روتر نظير پردازنده ، حافظه و پورت های اينترفيس شبكه را بررسی و تست می نمايد .

پس از حصول اطمينان از صحت عملكرد سخت افزار ، فرآيند راه اندازی روتر بر اساس مراحل زير دنبال می شود :

مرحله اول : اجرای برنامه bootstrap loader موجود در حافظه ROM . برنامه فوق ، مشتمل بر مجموعه ای از دستورالعمل به منظور تست سخت افزار و مقداردهی اوليه IOS برای انجام وظايف محوله می باشد .

مرحله دوم : يافتن محل ذخيره IOS . فيلد بوت ريجستر پيكربندی، مكان ذخيره IOS را تعيين می نمايد . در صورتی كه مشخص شده باشد كه می بايست IOS از طريق حافظه فلش در حافظه مستقر گردد ولی IOS در حافظه فلش موجود نباشد ، يك نسخه از IOS با امكانات محدودتر از طريق حافظه ROM در حافظه مستقر خواهد شد.

ادامه مطلب

آشنايي يا سيستم عامل روتر

IOS ( برگرفته از Internetwork Operating System ) ، نرم افزاری است كه از آن به منظور كنترل روتينگ و سوئيچينگ دستگاه های بين شبكه ای استفاده می گردد . آشنائی با IOS برای تمامی مديران شبكه و به منظور مديريت و پيكربندی دستگاه هائی نظير روتر و يا سوئيچ الزامی است .

در اين مطلب پس از معرفی اوليه IOS به بررسی برخی از ويژگی های آن خواهيم پرداخت . IOS و ضرورت استفاده از آن

يك روتر و يا سوئيچ بدون وجود يك سيستم عامل قادر به انجام وظايف خود نمی باشند(همانند يك كامپيوتر ) . شركت سيسكو ، سيستم عامل Cisco IOS را برای طيف گسترده ای از محصولات شبكه ای خود طراحی و پياده سازی نموده است . نرم افزار فوق، جزء لاينفك در معماری نرم افزار روترهای سيسكو می باشد و همچنين به عنوان سيستم عامل در سوئيچ های Catalyst ايفای وظيفه می نمايد . بدون وجود يك سيستم عامل ، سخت افزار قادر به انجام هيچگونه عملياتی نخو اهد بود . ( عدم تامين شرايط لازم برای بالفعل شدن پتانسيل های سخت افزاری ) .

IOS ، سرويس های شبكه ای زير را ارائه می نمايد :

عمليات روتينگ و سوئيچينگ

دستيابی ايمن و مطمئن به منابع شبكه

قابليت توسعه و تغيير پيكربندی شبكه

ماهيت اينترفيس IOS

نرم افزار IOS از يك اينترفيس خط دستوری و يا CLI ( برگرفته از command-line interface ) استفاده می نمايد. IOS يك تكنولوژی كليدی است كه از آن در اكثر خطوط توليد محصولات شركت سيسكو استفاده می گردد . عملكرد IOS با توجه به نوع دستگاه های بين شبكه ای متفاوت می باشد .

برای دستيابی به محيط IOS از روش های متعددی استفاده می گردد :

console session : در اين روش با استفاده از يك اتصال سريال با سرعت پائين، كامپيوتر و يا دستگاه ترمينال را مستقيما" به پورت كنسول روتر متصل می نمايند . ( سرويس شبكه ای خاصی بر روی روتر پيكربندی نشده است )

ارتباط Dialup : در اين روش با استفاده از مودم و از طريق پورت كمكی ( AUX ) با روتر ارتباط برقرار می گردد . ( سرويس شبكه ای خاصی بر روی روتر پيكربندی نشده است ) .

استفاده از telnet : در اين روش می بايست حداقل يكی از اينترفيس ها با يك آدرس IP پيكربندی گردد و virtual terminal sessions برای login و رمز عبور پيكربندی شده باشد.

ادامه مطلب

آشنائی با روترهاي سخت افزاري و نرم افزاري

/**/

استفاده از روترها در شبکه به امری متداول تبديل شده است . يکی از دلايل مهم گسترش استفاده از روتر ، ضرورت اتصال يک شبکه به چندين شبکه ديگر ( اينترنت و يا ساير سايت ها ی از راه دور ) در عصر حاضر است . نام در نظر گرفته شده برای روترها ، متناسب با کاری است که آنان انجام می دهند : " ارسال داده از يک شبکه به شبکه ای ديگر " . مثلا" در صورتی که يک شرکت دارای شعبه ای در تهران و يک دفتر ديگر در اهواز باشد ، به منظور اتصال آنان به يکديگر می توان از يک خط leased ( اختصاصی ) که به هر يک از روترهای موجود در دفاتر متصل می گردد ، استفاده نمود . بدين ترتيب ، هر گونه ترافيکی که لازم است از يک سايت به سايت ديگر انجام شود از طريق روتر محقق شده و تمامی ترافيک های غيرضروری ديگر فيلتر و در پهنای باند و هزينه های مربوطه ، صرفه جوئی می گردد .

ادامه مطلب

آشنايي با مسيريابهاي سيسكو

تاريخچه مسيريابهاي سخت افزاري

همانطوركه قبلا گفته شد نام كلي كه براي مسيريابها در نظرگرفته شده به خاطر اولين و اصليترين وظيفه هر روتر يعني عمل مسيريابي است و انتخاب اين نام هم به سال 1984 برميگردد. يعني زمانيكه رفته رفته با ظهور كامپيوترهاي شخصي مشكل تعدد استانداردها تبديل به يك مشكل حاد براي شبكه هاي موجود شد. گويا در اين هنگام دو دانشمند به نامهاي Leonard Bosack و Sandy Lerner از دانشگاه استنفورد براي اتصال شبكه ها و مسيريابي داده ها بين اين شبكهها و حل مشكل عدم سازگاري پروتكلهاي مختلف در سطح مسيريابها، ايده مسيريابي (Routing) را مطرح نمودند و موفق شدند اولين مسيرياب را با هزينه شخصي توليد كرده و آنرا در دانشگاه استنفورد نصب نمايند. با توجه به استقبالي كه از اين محصول جديد شد اين دو نفر تصميم گرفتند كه محصول خود را تجاري كنند. در اين سال بود كه غول تجهيزات شبكههاي كامپيوتري يعني شركت درزمينه طراحي و توليد مسيريابهاي سختافزاري حرف اول را مي زند و در اين زمينه بهجز چند شركت ازجمله Foundry Networks و Nortel Networks رقيب جدي ديگري ندارد و طي سالها با ارائه راهحلهاي جديدي نظير ايجاد تنوع در كليه محصولات و ارائه گواهينامههاي مهندسي تجهيزات سيسكو نظيرCCNA ،CCDA ، CCNP و CCIE و ... موقعيت خود را بيش از پيش تثبيت نموده است. به همين دليل از مجموعه شركتهاي توليدكننده روترهاي سختافزاري تنها برروي مسيريابهاي شركت سيسكو تمركز مي كنيم و بهدليل تنوع زياد مسيريابهاي اين شركت و همچنين تعدد ماجولهاي مورد استفاده كه به منظور افزايش انعطافپذيري مسيريابها استفاده ميشوند، تنها به تشريح مدلهاي معروفتر خواهيم پرداخت. البته در قسمت نخست مقاله به بيان ويژگيهاي كلي و در قسمت دوم كه در شماره آينده به چاپ ميرسد به بررسي سريهاي پركاربرد آن ميپردازيم.

يك مسيرياب صرفنظر از نوع، سري و قيمت آن، همانند يك كامپيوتر داراي اجزاي

ادامه مطلب

دانلود مستقيم فيلم آموزشي Cisco CCNA Training, CCNA 640-802 Exam, CCNA Certification

دانلود مستقيم فيلم آموزشي Cisco CCNA Training, CCNA 640-802 Exam, CCNA Certification

Cisco BSCI Training/

Cisco CCNA/

Cisco CCNA Training Course Outline - CCENT

برخی از سرفصل های این مجموعه آموزش ارزشمند Cisco CCNA Security آشنا می شویم :

معرفی و خوش آمد گویی به این مجموعه آموزش Cisco CCNA Security

مقدمه این فصل از آموزش Exam 640-553 :

آشنایی با مدرس این مجموعه آقای Chris Bryant و همچنین شروع به آموختن

رئوس مطالب این فصل از آموزش Exam 640-553 :

آشنایی با مدرس مجموعه

آشنایی با نکاتی برای آماده شدن برای آزمون

آموزش در رابطه با هکرها – آشنایی با انگیزه ها و متدهای آن ها

مقدمه این فصل از آموزش Exam 640-553 :

آموختن در مورد قوانین هکر و آشنایی با این موضوع که اساسا چرا آن ها هک می کنند ، آموزش شناسایی اهداف امنیتی شبکه شما ، و آموزش چگونگی پیاده سازی امنیت در شبکه و رهایی از رنج های بی اثر بودن برپایی نادرست امنیت شبکه

رئوس مطالب این فصل از آموزش Exam 640-553 :

آموزش اینکه چرا Hacker ها هک می کنند

آموزش اهداف معمول امنیت شبکه

آشنایی با نتایج برپایی امنیت شبکه بی اثر

آموزش سرچشمه حملات هکری به شبکه

آشنایی با حملات مهندسی اجتمایی و یا همان Social Engineering Attacks

آموزش در رابطه با حملاتی که بر اساس اسب های تروجان و یا بر اثر وسعت اختیارات غیر ضروری رخ می دهد و یا در اصطلاح انگلیسی Trojan Horses and Privilege Escalation Attacks

آموزش کاربرد Ping Sweeps و اسکن نمودن پورت های شبکه

Best Practice

معرفی و آموزش در رابطه با SDM ( Security Device Manager )

مقدمه این فصل از آموزش Exam 640-553 :

بهبود بهره وری ، ساده سازی Deploy نمودن Router و رفع عیوب پیچیده connectivity issues یا استفاده از Security Device Manager ، به علاوه اجرا ، Login و معرفی SDM و آشنایی با برخی از Issue های دنیای واقعی SDM و همچنین آموزش مدیریت روتر از طریق خط فرمان

رئوس مطالب این فصل از آموزش Exam 640-553 :

آشنایی با Cisco’s Security Device Manager ( SDM )

آموزش اعمال پیکربندی های پیش از نصب

آموزش نصب SDM

آموزش اجرا و Load نمودن SDM

آموزش تنظیمات SDM – آموزش User Preferences

آموزش نحوه استفاده از پنجره پیکربندی و یا Configure نمودن SDM

آموزش در رابطه با Additional Tasks Tab

آموزش استفاده از پنجره مانیتور کردن SDM و یا همان SDM Monitor Window

آشنایی با مشکلات SDM در Internet Explorer و یا در اصطلاح انگلیسی SDM in Internet Explorer Problem

آموزش Authentication, Authorization, and Accounting (AAA)

مقدمه این فصل از آموزش Exam 640-553 :

آموزش چگونگی تایید کارها در AAA ، آشنایی با رخدادهایی که در هنگام تعیین Device ای دیگر برای Authentication رخ می دهد ، همچنین کشف و آموختن فرامین مورد استفاده در Authentication , Authorization and Accounting که در دنیای واقعی و در آزمون بسیار مفید خواهند بود . به علاوه آموزش پیکربندی TACAS+ و RADIUS Security Protocols

رئوس مطالب این فصل از آموزش Exam 640-553 :

AAA چیست ؟

مقایسه بین TACAS+ و RADIUS

آموزش پیکربندی TACAS+ و RADIUS

آموزش پیکربندی Authentication

آموزش در رابطه با No Authentication Option

آشنایی با مشکلات Telnet در این مجموعه آموزش Cisco CCNA Security

Real Word Not About AAA Lists

آموزش کاربرد AAA به منظور Privileged EXEC Mode And PPP

آموزش حسابرسی و یا همان Accounting

آموزش تعیین احتیار و یا همان Authorization

آموزش پیکربندی AAA بوسیله SDM

آموزش Layer 2 Security

مقدمه این فصل از آموزش Exam 640-553 :

آموزش چگونگی جلوگیری از تهدیدات امنیتی مانند حملات CAM Overflow از طریق پیکربندی و اجرای Port Security , Sticky Addresses , Lightweight Extensible Authentication Protocol (LEAP) و در نهایت SPAN . همچنین در این بخش از آموزش Cisco CCNA Security ارتباط بین DHCP Snooping و Dynamic ARP Inspection کشف خواهید کرد . و در نهایت در این مجموعه آموزش Cisco CCNA Security مواردی همچون IP Source Guard ، پیکربندی و Operate و یا اعمال Root Guard و BPDU Guard را خواهید آموخت

رئوس مطالب این فصل از آموزش Exam 640-553 :

آموزش مبانی ویژگی های L2 Security

مروری بر قوانین Password ها و یا کلمات عبور Cisco

آموزش خنثی نمودن حملات CAM Overflow بوسیله اعمال امنیت پورت ها و یا Port Security

آموزش Port Security

آموزش پیکربندی امنیت پورت ها و یا Port Security

آشنایی با پیکربندی نامناسب Port Security و یا همان Misconfiguring Port Security

آموزش پیاده سازی آدرس های امن و یا همان Secure Addresses

آموزش در مورد Sticky Addresses

آموزش پیکربندی جدول هشدار رخدادهای MAC و یا همان Configuring MAC Table Event Notification

آموزش در رابطه با Dot1x Port-Based Authentication

آموزش در مورد Cisco Lightweight Extensible Authentication Protocol (LEAP)

آموزش در رابطه با Extensible Authentiaction Protocol-Flexible Authentication via Secure Tunneling (EAP-FAST)

آموزش پیکربندی محلی SPAN

آموزش پیکربندی از راه دور SPAN

آموزش فیلتر نمودن ترافیک داخلی VLAN ها یا در اصطلاح انگلیسی Filtering Intra-VLAN Traffic

آموزش در مورد VLAN Access List (VACL)

آموزش در رابطه با Private VLAN

آموزش در مورد DHCP Snooping

آموزش در مورد Dynamic ARP Inspection

آموزش گارد منابع IP و یا در اصطلاح انگلیسی IP Source Guard

آموزش در مورد حملات MAC Address Flooding

آموزش VLAN Hopping

آموزش Root Guard

آموزش BPDU Guard

آموزش Layer 3 Security

مقدمه این فصل از آموزش Exam 640-553 :

این بخش از آموزش Cisco CCNA Security از مهم ترین مباحث ارائه شده در این کورس آموزشی می باشد ، و اطلاعات کاملی را در رابطه با موضوع مورد بحث ارائه می کند که می توانید از آن ها در موقعیت های واقعی و همچنین در Exam استفاده نمایید

از دیگر مطالب این بخش آموزش استفاده از MD5 به منظور ایمن سازی کلمات عبور می باشد ، و سپس خواهید آموخت که چگونه Network Time Protocol (NTP) می تواند در Deploy نمودن امنیت شبکه مهم باشد

و در آخر در این بخش از آموزش بر نصب و پیکربندی Superviews, Autosecure, Security Audits, and One-Step Lockdown via SDM to thwart ICMP based attacks, IP Spoofing, and Recon Attacks مسلط خواهید شد

رئوس مطالب این فصل از آموزش Exam 640-553 :

آموزش پیکربندی Enable Password

مقایسه بین Privileged Level Password و Privleged Level Secret

آموزش رمز نمودن پسورد ها

مقایسه ای بین Strong Passwords و Weak Passwords

آموزش ایجاد و تست سیاست حداقل اندازه پسورد

آموزش در رابطه با Salting MD5

آموزش در رابطه با Network Time Protocol (NTP)

آموزش پیکربندی NTP Master Time Source

آموزش همگام سازی ساعت سیستم

آموزش پیکربندی Peering با استفاده از Peering Command

آموزش دیگر فرمان های Clock

آموزش در رابطه با Telnet و SSH

آموزش ساخت Banner ها

آشنایی با انواع متفاوت حملات شبکه و یا Network Attacks

آموزش در رابطه با حمله DoS و حمله SYN Flooding به شبکه و یا در اصطلاح انگلیسی Denial of Services (DoS) Attack and SYN Flooding Attack

آموزش TCP Intercept Defense

آموزش ICMP (Ping) Sweep, Port Scan and Port Sweep

Ping of Death vs. Invite of Death and Ping Floods

آشنایی با حمله Smurf به شبکه

آشنایی با Availability Attacks و درک دلیل اهمیت لایه فیزیکی یا Physical Layer در امنیت

آشنایی با کلاهبرداری در آدرس IP و یا همان IP Spoofing

آموزش در رابطه با IP Source Routing

آشنایی با تهدید امنیتی Sniffer ها و همچنین Query های بی مورد برای شبکه ( همان طور که می دانید Packet Sniffer ها کسانی هستند که با پکیج های نرم افزاری خاص این مورد به ترافیک شبکه گوش داده و آن را به منظور آنالیز بعدی دخیره می کنند و سپس به دنبال اطلاعات خاص مورد نظر خود در میان داده های ذخیره شده می گردند )

آموزش در رابطه با دیگر انواع حمله به شبکه و آشنایی با این نوع تهدیدات

آموزش و آشنایی با Password Attack

آموزش در رابطه با Salami Attack

آشنایی با دیگر انواع حملات به شبکه – Trust Exploitation

آموز در مورد Superviews – Role-Based CLI Views

آموزش AutoSecure

One-Step Lockdown

آموزش رسیدگی به امنیت و یا همان Security Audit

آموزش در رابطه با استقاده از NTP و SSH در SDM

شناخت تفاوت های میان SDM و AutoSecure

آموزش در مورد SNMP

Logging

آشنایی با دو تهدید امنیتی دیگر که ویروس ها و کرم های مخرب می باشند

آموزش افزایش و یا بهبود های صورت گرفته در Cisco IOS Logging

آموزش در مورد Buffer Overflow

Cisco IOS Resilient Conofiguration and Login Enhancements

exec-timeout Command

آموزش سیستم جلوگیری از نفوذ (Intrusion Prevention System و یا به طور مخفف IPS )

مقدمه این فصل از آموزش Exam 640-553 :

آموزش تفاوت های بین Intrusion Detection (IDS) و Intrusion Prevention (IPS) و آشنایی با این موضوع که آن ها چگونه کار می کنند ، به علاوه همچنین کشف ترافیک غیر واقعی ( که احتمالا توسط خرابکاران ایجاد شده است ) و بیاموزید که چگونه با کاربرد HIPS و NIPS و Honeypots آن را متوقف نمایید . و در ادامه با پیکربندی سیستم جلوگیری از نفوذتان با کاربرد Security Device Manager (SDM) آشنا خواهید شد و در آخر کاربرد Command Line برای Verify نمودن IPS Configuration را خواهید آموخت

مقایسه بین کشف نفوذ (Intrusion Detection و یا IDS ) و جلوگیری از نفوذ (Intrusion Prevention و یا IPS )

رئوس مطالب این فصل از آموزش Exam 640-553 :

آموزش در مورد امضاها و انواع امضاها

آموزش HIPS و NIPS

آموزش چیستی Honeypots و ارتباط آن با امنیت

آموزش پیکربندی IPS در SDM

آموزش ویرایش قوانین IPS

آموزش ویرایش تنظیمات عمومی

آشنایی با SDEE Message Logs

آموزش نمایش امضاها

آموزش ویرایش و حذف امضاها

آموزش بررسی کردن پیکربندی IPS

آموزش در رابطه با فایروال ها

مقدمه این فصل از آموزش Exam 640-553 :

آموزش چگونگی فعال سازی یک Cisco Router به نحوی که از طریق Cisco IOS Firewall Set به عنوان یک Firewall عمل کند . در ادامه فرمان “ IP Inspect “ را خواهید آموخت و همچنین با مفاهیم جدیدی در رابطه با Cisco همچون Zone-Based Firewall آشنا خواهید شد

همچنین خواهید آموخت چگونه پیکربندی و ویرایش یک فایروال را از طریق کاربرد Security Device Manager`s (SDM) بر عهده گیرید ، و در نهایت بر شناخت تفاوت های میان Basic Firewall Wizard و SDM`s Advanced Firewall Wizard مسلط شوید

رئوس مطالب این فصل از آموزش Exam 640-553 :

آموزش مبانی Firewall

آموزش در رابطه با Stateless Firewalls و Stateful Firewalls

آموزش Application Layer Gateway ( ALG )

آموزش در رابطه با Cisco IOS Firewall Feature Set Components

آموزش Authentication Proxy

طرح ریزی نقشه برای موفقیت سیاست استفاده از Firewall و در نهایت موفقیت آن

مروری بر ACL

آموزش تکمیلی ACL

آموزش پیشرفته Access Control Lists

آموزش چندین نکته برای موفقیت در رابطه با ACL در کاربردهای تجاری جهان واقعی

معرفی Turbo ACLs

آموزش CBAC و فرمان “IP Inspect”

آشنایی با برخی از نکات دنیای واقعی و آشنایی با بهترین تمرین در رابطه با آن

بازرسی تجهیزات Generic ؛ TCP و UDP

آموزش Deep Pocket Inspection (DPI)

آموزش Zone-Based Firewall Configuration

آموزش در رابطه با Class Maps و Policy Maps

آموزش برخی از فرامین Basic Zone

آموزش پیکربندی و یا Configure نمودن Zone Pairs

آموزش پیکربندی فایروال بوسیله SDM’s Basic Firewall Wizard

آموزش ویرایش نمودن فایروال بوسیله SDM

آموزش ویزارد پیشرفته فایروال

آموزش برخی نکات مهم دیگر در رابطه با Firewall

آموزش در رابطه با ICMP Inspection

آموزش برخی نکات پایانی

Cryptography and Virtual Private Networks (VPNs)

مقدمه این فصل از آموزش Exam 640-553 :

آموزش نحوه کاربرد الگوریتم های Asymetric و Symetric به منظور اجرای تکنیک های Cryptography برای Encrypt کردن پسوردهای Clear Text

همچنین در این مجموعه آموزش امنیت CCNA خواهید آموخت که چگونه سیاست IKE خود را با استفاده از خط فرمان پیکربندی نمایید . در ادامه با Configure نمودن Site-to-Site VPN و Generic Routing Encapsulation (GRE) بر روی IPSec از طریق Security Device Manager (SDM) آشنا خواهید شد

رئوس مطالب این فصل از آموزش Exam 640-553 :

آموزش تکنیک های رمزنگاری و یا Cryptography

آموزش الگوریتم های Asymmetric و Symmetric

آموزش RSA Algorithms

آموزش در رابطه با Diffie-Hellman (DH)

کمی در مورد SHA

VPN چیست ؟

آموزش اصطلاحات VPN و تئوری های آن

معرفی PKI و Certificate Of Authority

آموزش استانداردهای Public Key Cryptography (PKCS) و یا رمزنگاری با کلید عمومی

آموزش در رابطه با Internet Key Exchange (IKE)

آموزش پیکربندی Site-to-Site VPN

آموزش پیکربندی نمودن IKE Policies از طریق Command Line

آموزش در رابطه با Policy Match Criteria

آموزش در رابطه با Crypto ACLs

آموزش در رابطه با پیکربندی آینه ای

آموزش ساخت نقشه رمزنگاری

آموزش استفاده از SDM برای Configure نمودن Site-to-Site VPN

آموزش ساخت Mirror در SDM

آموزش تست پیکربندی های انجام گرفته در مراحل اخیر

آموزش Verify کردن پیکربندی های SDM با استفاده از Command Line

The Return of Generic Routing Encapsulation (GRE) Over IPSec

آموزش استفاده از SDM برای پیکربندی GRE بر روی IPSec

معرفی Voice And SAN Security

مقدمه این فصل از آموزش Exam 640-553 :

نیازی نیست متخصص شبکه های VoIP و یا Storage Area Networking (SAN) باشید تا توان Secure نمودن آن ها را داشته باشید ، همچنین پس از دنبال نمودن این فصل از آموزش Cisco CCNA Security با تفاوت های میان FCAP و FCPAP آشنا خواهید شد

با آموزش کامل LUN و LUN Masking روبرو خواهید شد و پس از آن با آموزشی بسیار ارزشمند در رابطه با VoIP (Voice Over IP) روبرو خواهید شد . صرف نظر از سطح تجربیات شما ، این مقدمه کامل و استثنایی بر VoIP And SAN Networking بینش لازم را برای درک و آشنایی شما را در یکی از زمینه های IT که به سرعت در حال رشد است ارائه می نماید

رئوس مطالب این فصل از آموزش Exam 640-553 :

مقدمه ای بر VoIP و یا Voice Over IP

آموزش در رابطه با Gateway ها و Gatekeeper ها

آموزش در رابطه با پروتکل های VoIP

آشنایی با حملات VoIP و آموزش جلوگیری از آن ها

معرفی Storage Area Networking (SAN)

آموزش در رابطه با پروتکل ها و تکنولوژی های انتقال SAN

آموزش در رابطه با SAN Security – LUNS and LUN Masking

آموزش SAN Zone ها

آموزش در رابطه با Virtual SANs (VSANs)

آموزش FCAP و FCPAP

Introduction to Cisco Network Solutions

رئوس مطالب این فصل از آموزش Exam 640-553 :

آشنایی با چرخه توسعه زندگی سیستم و یا System Development Life Cycle

آموزش در رابطه با Cisco SDLC فاز اول : Initiation

آموزش در رابطه با Cisco SDLC فاز دوم : آموزش Acquisition and Development

آموزش در رابطه با Cisco SDLC فاز سوم : اجرا و یا Implementation

آموزش در رابطه با Cisco SDLC فاز چهارم : آموزش Operation and Maintenance

آموزش در رابطه با Cisco SDLC فاز نهایی : آموزش Disposition

آموزش بازگشت از شرایط بحرانی و یا Disaster Recovery – Hot , Warm And Cold Sites

آموزش آنالیز ریسک – آموزش در رابطه با Quantitative and Qualitative

آموزش Cisco Self-Defending Network

آموزش در رابطه با Cisco Security Management Suite

آموزش در رابطه با IronPort

آموزش Cisco Security Agent

آموزش Cisco Security Agent Interceptors

آموزش Cisco ACS

آموزش “in-band” و “out of band”

و چندین و چند آموزش مفید دیگر در رابطه با آزمون ۶۴۰-۵۵۳ : Implementing Cisco IOS Network Security (IINS) که می توانند راهگشای آموختن کامل مطالب ارائه شده باشند .

در پایان ذکر این نکته ضروری است که هر چند این مجموعه به طور تخصصی به مطالب آزمون می پردازد اما فراگیری آن برای تمام عزیزانی که قصد فعالیت حرفه ای در عرصه شبکه را دارند حتی برای افرادی قصد شرکت در آزمون ۶۴۰-۵۵۳ را نیز ندارند ، مفید بوده و توصیه می شود . مشخصات این مجموعه :

زبان آموزش ها انگلیسی روان و ساده

دارای آموزش های دسته بندی شده و مالتی مدیا

مدت زمان آموزش ۱۳ ساعت !

محصول موسسه آموزشی TrainSignal

مدرس مجموعه آقای Chris Bryant دارنده مدارک CCNA , CCNP و CCIE

ادامه مطلب

Switching سوئیچینگ و سوئیچ سیسکو

سوئیچ به وسیله گفته میشود که میتواند بسته ها را مستقیما به پورت های مرتبط با نشانی های خاص شبکه هدایت کند

دو نوع سوئیچ عبارتند از:

اینگونه از سوئیچها را می توان بوسیله پورت کنسول پیکربندی کرد

اینگونه از سوئیچها را نمی توان بوسیله پورت کنسول پیکربندی کرد

سوئیچینگ (Switching )

سویچینگ (هدایت ) پیامها و بسته به دو طرف امکان میدهد تا به تبادل اطلاعات بپردازند.در هر دو حالت پیامها از طریق ایستگاههای میانجی هدایت می شوند که ارتباط فرستنده و گیرنده را یرقرار میکنند.

سه روش سوئیچینگ Switching)

Cut Through Switch

Fragment Free Switch

Store and Forward Switch

Cut Through Switch

سوئیچی در شبکه ها که بسته ها را فورا به پورت مرتبط با گیرنده بسته ها هدایت میکند مدت زمان لازم برای اینکه یک سیگنال از نقطه ای از یک شبکه به نقطه ای دیگری از آن انتقال یابد خیلی کم میباشد ,خطای ردیابی ندارد ,دارای تصادم است

Fragment Free Switch

منتظر میماند تا 64 بایت از داده ها را جمع کند به محض اینکه اطلاعات را جمع آوری کرد داده ها را به مقصد میفرستد مدت زمان لازم برای اینکه یک سیگنال از نقطه ای از یک شبکه به نقطه دیگری از آن انتقال یابد بیشتر است

Store and Forward Switch

روشی برای تحویل پیامها که در آن پیامها پیش از ارسال به مقصد توسط یک منبع میانجی به طور موقت نگهداری میشوند

مدت زمان لازم برای اینکه یک سیگنال از نقطه ای از یک شبکه به نقطه دیگری از آن انتقال یابد خیلی بالا میباشد ,دارای خطای ردیابی میباشد ,دارای تصادم نمی باشد 1.

ايجاد کاربر در سيسکو

تعريف يک کاربر و پسورد آن بسادگی يک خط دستور است:

Router#conf t

Enter configuration commands, one per line. End with CNTL/Z.

Router(config)#username test password test

ميتوان چندين کاربر با سطوح مختلف دسترسی تعريف کرد در مثال بالا سطح دسترسی کاربر در حد User-mode است و در صورتيکه Secret را بداند ميتواند به Privilege-mode دست يابد در مثال زير کاربری با سطح دسترسی عالی تعريف ميکنيم:

Router(config)#username admin privilege 15 password admin123

سپس, برای اين که به روتر بگوييم در زمان وصل شدن کاربر از طريق Telnet از ليست کاربران بجای Telnet password (که در قبل تنظيم کرديم) استفاده کند، اين گونه عمل ميکنيم:

Router(config)#line vty 0 4

Router(config-line)#login local

Router(config-line)#exit

سپس امتحان ميکنيم:

Command Prompt>telnet 192.168.100.1

User Access Verification

Username: test

Password: test

Router>

و اين بار با کاربر admin امتحان ميکنيم:

Command Prompt>telnet 192.168.100.1

User Access Verification

Username: admin

Password: admin123

Router#

تفاوت اين است که کاربر admin در محيط privilege وارد شد و نياز به Secret ندارد چون در زمان تعريف سطح دسترسی Privilege 15 را به او داديم. اگر در زمان تمرين روتر شما بدين صورت عمل نکرد, IOS قديمی داريد و بايد توسط AAA Authorization اين عملکرد تعريف گردد که بعدا به آن ميپردازيم.

تنظيم NAT

يک NAT ساده

برای اينکه با اينترنت مستقيما Packet رد و بدل کنيم به يکPublic IP نياز داريم (در ايران بنام IP Valid معروف است.) از آنجا که آدرس های IP در اينترنت رو به اتمام است (IP نسخه 4) پس در بسياری از موارد تعداد کاربر يک شبکه از تعداد IP های Public بيشتر بوده و بايد از NAT استفاده کرد.

بواسطه NAT ميتوان از Public IP اختصاص داده شده به روتر جهت اتصال کاربران به اينترنت استفاده کرد در واقع روتر از سمتی به اينترنت وصل است و از سمت ديگر به شبکه کاربران پس درخواست های کاربران را دريافت و آدرس فرستنده را در زمان ارسال به اينترنت با آدرس Public عوض کرده و در زمان دريافت جواب آدرس مقصد را به آدرس کاربر تغيير ميدهد. کاربر از وقوع اين پروسه بي خبر بوده و تنها در روتر نياز به انجام تنظيمات وجود دارد.

NAT يا Network Address Translation استفاده های گوناگونی دارد و در امنيت شبکه Firewall ها از آن به کرات بهره ميبرند. آدرس های فرستنده و يا گيرنده را به صورت Automatic از درون يک pool از IP يا بصورت تک به تک ميتوان ترجمه کرد.

ادامه مطلب

تعريف DNS برای روتر

وقتی يک IP را داخل روتر بدون هيچ دستوری تايپ کنيم روتر سعی ميکند به آن Telnet کند:

Router#10.1.1.1

Trying 10.1.1.1 …

% Connection timed out; remote host not responding

اگر يک FQDN يا نام (بجای IP مثلا cisco.example.com) را وارد کنيم روتر ابتدا تلاش ميکند تا آن نام را به IP تبديل کرده (از DNS سوال ميکند) و سپس به آن Telnet کند. جهت تنظيم DNS برای روتر از دستور زير استفاده ميکنيم:

Router(config)#ip name-server 192.168.100.201 192.168.100.202

در مثال بالا دو DNS سرور برای روتر تنظيم کرديم تا هرگاه توسط FQDN (اسم) جايي را Ping يا Traceroute کرديم روتر برای ترجمه اسم به IP از اين DNS استفاده کند.

خيلی از اوقات (حتما برای شما هم پيش آمده) که در زمان کار با روتر دستورات را اشتباه تايپ کرده و روتر بعنوان يک نام FQDN سعی ميکند به آن اشتباه تايپی Telnet کند و بدين صورت وقت زيادی را تلف ميکند برای اينکه از شر اين موضوع خلاص شويم دو راه داريم:

1. Telnet کردن از داخل روتر را ببنديم بدين صورت مثلا وقتی به روتر Telnet کرديم نتوانيم از روتر به IP ی ديگری Telnet کنيم:

Router(config)#line vty 0 4

Router(config-line)#transport output none

2. يا اينکه، استفاده از DNS را برای روتر ممنوع کنيم, بدين صورت روتر تلاش نميکند اسمها را به IP تبديل کند:

.gif)

منه کوچولو گنا دارم خو

منه کوچولو گنا دارم خو

سلام دوستان

سلام دوستان